Restaurez la confiance dans votre réseau

Créez rapidement une capacité de réponse minimale viable pour soutenir le processus de réponse et de restauration.

Vous vous exposez à de nouvelles attaques si vous restaurez sans corriger les menaces et les vulnérabilités. Enquêtez sur les attaques et corrigez-les dans un environnement isolé avec des outils fiables afin d’en trouver la cause racine et de restaurer rapidement.

Créez rapidement une capacité de réponse minimale viable pour soutenir le processus de réponse et de restauration.

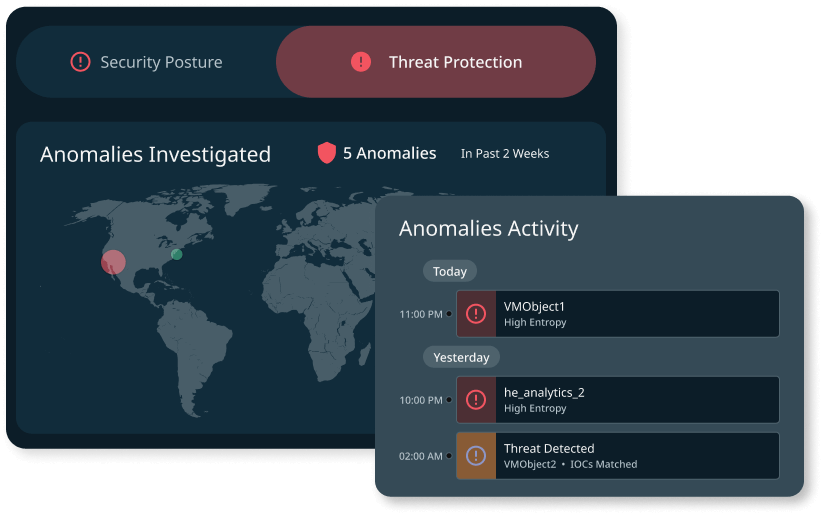

Fournissez l’intelligence nécessaire aux personnes chargées de répondre aux incidents en utilisant des outils de chasse aux menaces natifs basés sur l’IA/ le ML et des outils tiers dans un environnement sûr et isolé.

Éliminez les menaces, supprimez les vulnérabilités et testez les charges de travail avant de les remettre en production.

Regroupez vos équipes chargées de la sécurité opérationnelle (SecOps) et des opérations informatiques (ITOps) sur une seule plateforme fiable pour l’ensemble de vos données.

Une seule plateforme pour protéger toutes les charges de travail

Un espace de stockage fiable pour vos outils d’intervention en cas d’incident

Les intégrations de l’alliance pour la sécurité des données vous permettent de contrôler l’enquête

Mener une cyber-enquête demande un travail considérable pour s’assurer de ne pas restaurer les logiciels malveillants dans la production. La conception de la cyber salle blanche de Cohesity isole les systèmes touchés dans un environnement contrôlé, ce qui permet d’analyser les menaces en détail. Voici comment construire une salle blanche de premier ordre :

La conception de la salle blanche de Cohesity permet aux entreprises de rétablir la confiance dans leurs données. Les équipes peuvent alors enquêter sur les attaques et restaurer les systèmes sans réintroduire de logiciels malveillants dans l’environnement. Notre conception modulable permet de créer un environnement isolé en quelques minutes.

Recherchez activement dans les systèmes à travers le temps pour identifier, gérer et atténuer les violations de sécurité ou les cyberattaques. Disposer d’un environnement sécurisé et isolé permet de contenir et d’éradiquer les menaces. Minimisez les dommages et restaurez rapidement les opérations normales.

Éliminez la menace et ses vestiges, notamment les comptes compromis. Remettez les systèmes et les services concernés en service. Assurez-vous que les systèmes fonctionnent correctement et de manière sécurisée. Continuez à surveiller tout signe de problèmes résiduels ou de nouvelles menaces.

Réagissez plus vite, restaurez plus intelligemment, car votre entreprise ne peut pas se permettre de subir des temps d'arrêt.

Savoir, c’est pouvoir : préparez-vous à l’inévitable. Découvrez les cyber-risques et renforcez vos défenses dès aujourd’hui.

Notre troisième rapport annuel analyse le paysage de la cyber-résilience dans huit pays.